如何跟踪从本地计算机发送垃圾邮件的步骤

这发生在你身上吗?假设您是公司的 MDaemon 管理员,并且您注意到垃圾邮件以某种方式从您的网络内部发送。也许您的一台 PC 已遭到入侵。你是做什么工作的?以下是一些可帮助您跟踪问题的提示。

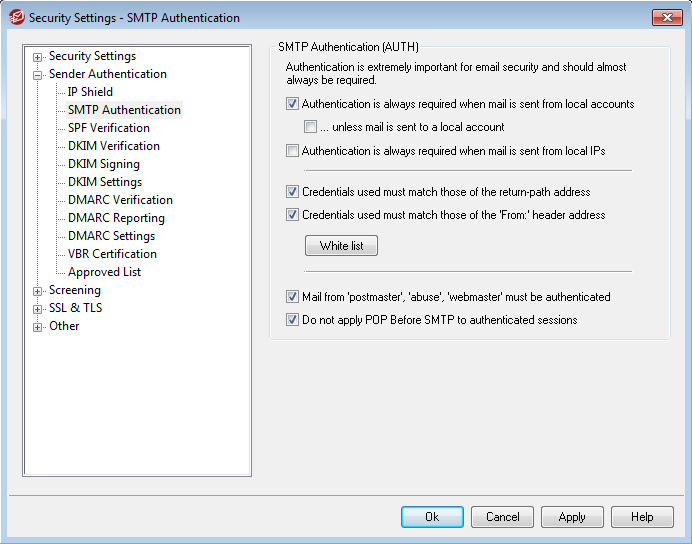

首先,确保您启用了“当邮件来自本地帐户时始终需要身份验证”选项(安全性 |安全设置 |SMTP 身份验证)。同时启用“使用的凭据必须与返回路径地址的凭据匹配”和“使用的凭据必须与 From 标头地址的凭据匹配”。然后,确保“...除非邮件发送到本地帐户“,否则将取消选中以防止域内垃圾邮件(在本地域用户之间)。

接下来,了解垃圾邮件是否来自经过身份验证的会话。为此,请找到其中一封垃圾邮件并在记事本中打开它以查看其标头(或者您可以在队列和统计信息管理器中打开它)。邮件是否具有经过 X-Authenticated-Sender的发件人标头?它将看起来像这样:

X-Authenticated-Sender:SpammerUser@example.com

如果存在此标头,则表示这是经过身份验证以发送邮件的用户。在这种情况下,您应该做的第一件事是通过 MDaemon 中的账户菜单更改账户密码。即使垃圾邮件通过用户的邮件客户端发送,在您向用户提供新密码并且他们更新其邮件客户端之前,身份验证凭据将被拒绝,并且垃圾邮件将暂时停止。

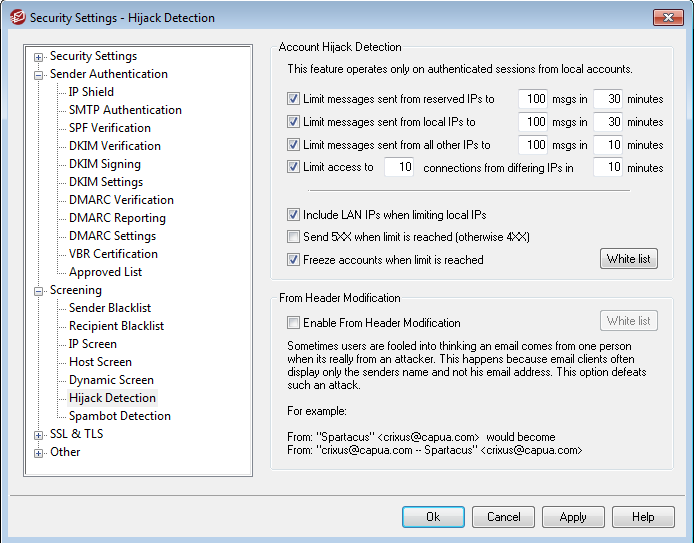

在较新版本的 MDaemon 中,我们添加了账户劫持检测,如果账户在给定时间段内通过经过身份验证的会话发送指定数量的出站消息,它将自动禁用账户。我们建议启用此功能。在 MDaemon 中,它位于“安全 |安全设置 |屏蔽 |劫持检测。

下一步是查看“已接收”标头。找到您的服务器接收邮件的那个。下面是此标头的示例:

Received from computer1 (computer1@example.com (192.198.1.121) by example.com (MDaemon PRO v17) with ESMTP id md50000000001.msg for <UserWhoWasSpammed@example.com >, Fri, 13 Sep 2016 21:00:00 -0800

在上面的示例中查找连接 IP (192.198.1.121)。这是发送垃圾邮件的计算机。找到该计算机以直接处理该计算机上的垃圾邮件机器人。

如果邮件未经身份验证或不是从本地网络发送的,请找到邮件 ID 标头并复制该值。

Message-ID: <123.xyx.someone@example.net>

然后打开 MDaemon SMTP-IN 日志,该日志涵盖 MDaemon 接收该邮件的时间(基于接收标头中的时间戳),并在日志中搜索该邮件 ID(在接受邮件时的 250 响应行中):

Thu 2016-09-12 20:00:00: --> 250 Ok, message saved <Message-ID: <123.xyx.someone@example.net>>

查看交易的其余部分,了解为什么邮件被接受/未被拒绝 - 垃圾邮件分数、DNSBL 等。

此外,如果您的外部域列在“受信任的主机”列表中(“安全性 |安全设置 |受信任的主机),尝试将其从此列表中删除。