遵循以下 13 个技巧以避免邮件系统IP被列入黑名单

随着垃圾邮件在全球范围内大量传播,管理员了解其 IP 地址最终被列入黑名单的潜在原因变得越来越重要。垃圾邮件发送者使用各种技巧来尝试在不透露其身份的情况下发送尽可能多的垃圾邮件。他们通过各种技术来做到这一点,例如社会工程、使用恶意软件、僵尸网络、伪造邮件头以及利用电子邮件系统或网络基础设施中的弱点。对于垃圾邮件发送者来说,这基本上是一个数字游戏。发送数千条垃圾邮件几乎不需要任何成本,即使只有少数人点击链接或购买垃圾邮件中宣传的产品,垃圾邮件发送者也可以获利。

如果您的电子邮件基础设施没有得到适当的保护,那么您就有可能感染恶意软件并成为垃圾邮件僵尸网络的一部分。即使您的服务器没有感染恶意软件,如果您的防火墙和邮件服务器安全设置配置不正确,您的 IP 地址也可能被列入黑名单。为保护自己不被列入黑名单,请考虑以下建议:

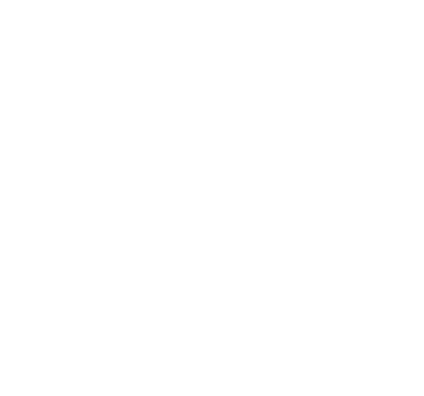

- 需要强密码 - 垃圾邮件发送者通常会对邮件服务器进行字典攻击。字典攻击使用大量通常用作密码的单词来尝试猜测密码并接管帐户。为了解决这个问题,您的用户应始终使用强密码。应避免使用“password1”等密码。用户应使用同时包含大写和小写字母、数字和符号的密码。在 MDaemon 远程管理中,您可以通过设置 |帐户设置 |密码菜单。

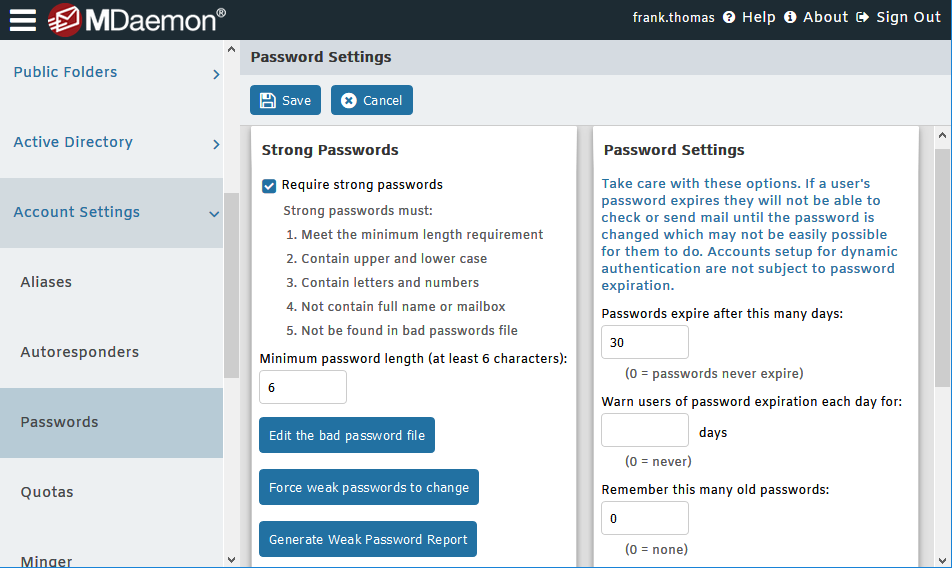

- 要求 SMTP 身份验证 – 我们建议要求所有用户使用 SMTP 身份验证。在 MDaemon 远程管理中,转到安全性 |发件人身份验证 |SMTP 身份验证。然后,选中“从本地帐户发送邮件时始终需要身份验证”框。确保“...除非邮件发往本地帐户“处于未选中状态。在安全网关中,可以在“安全性”|”反滥用 |SMTP 身份验证。

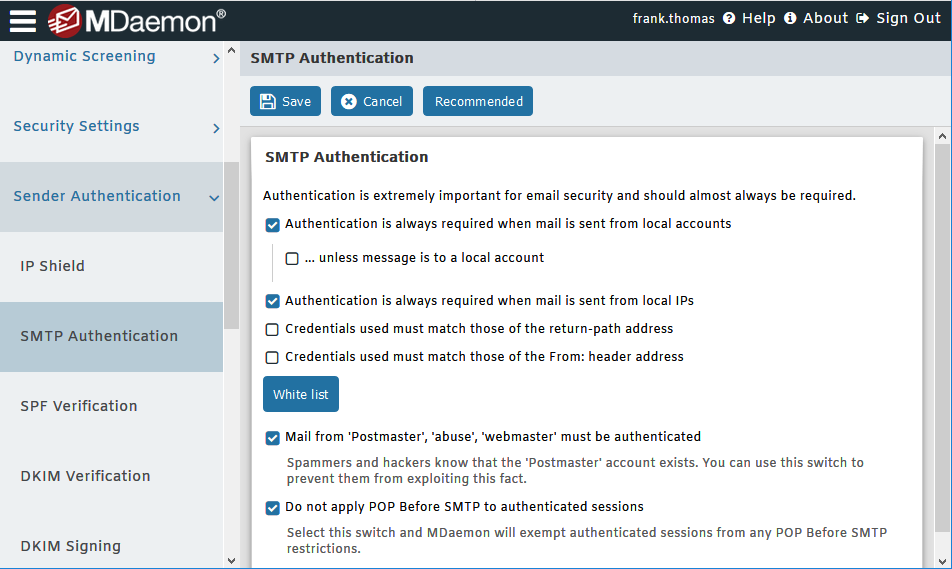

- 不允许中继 – 当通过邮件服务器发送既不传入也不来自本地帐户的邮件时,将发生中继。垃圾邮件发送者利用开放中继是很常见的;因此,应确保服务器不中继邮件。在 MDaemon 远程管理中,转到安全性 |安全设置 |继电器控制,并选中以下三个框:

- 不允许消息中继

- SMTP 邮件地址必须存在(如果使用本地域)

- SMTP RCPT 地址必须存在(如果使用本地域)

我们不建议选中此屏幕上的排除框。

在邮件安全网关中,可以在安全 |反滥用 |继电器控制。

- 确保您具有有效的 PTR 记录,该记录将您的出站公共 IP 与您的邮件服务器名称或完全限定域名或 FQDN (mail.example.com) 匹配。您的 ISP 可以为您创建此记录。PTR 记录允许接收服务器对连接 IP 地址执行反向 DNS 查找,以验证服务器名称是否实际与启动连接的 IP 地址相关联。

- 设置 SPF 记录 – SPF(发件人策略框架)是一种反欺骗技术,用于确定来自域的传入电子邮件是否是从有权为该域发送邮件的主机发送的。这基本上与 MX 记录相反,MX 记录指定有权接收域邮件的主机。

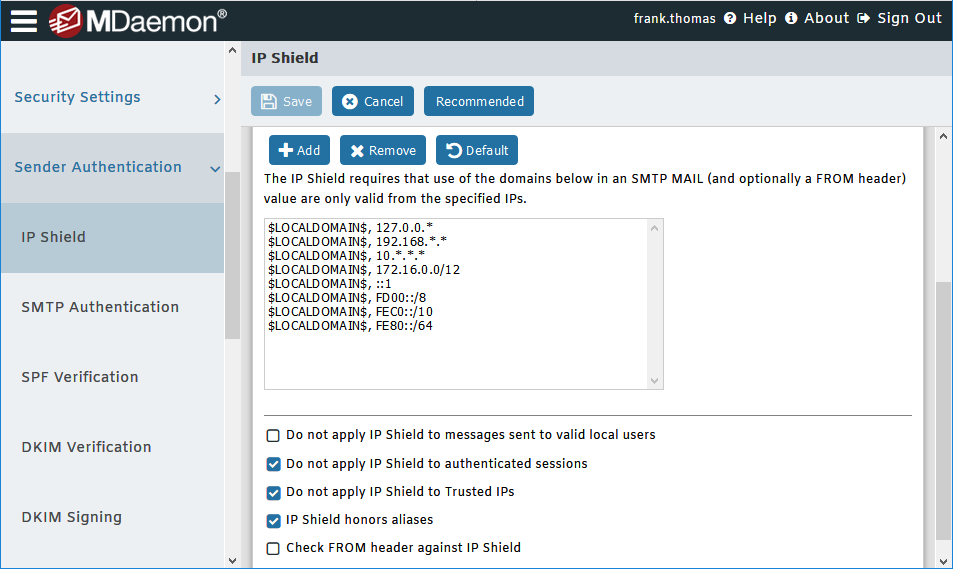

- 配置 IP 防护板 – IP 防护是一项安全功能,允许您指定允许为特定域发送邮件的 IP 地址或 IP 地址范围。应将 IP 防护配置为仅接受来自本地域的邮件,前提是该邮件来自授权的 IP 地址(例如本地网络上的某个地址)。此功能可在“安全性 |发件人身份验证 |IP 防护。对于可能从网络外部发送电子邮件的用户,您可以通过选中“不将 IP 防护应用于经过身份验证的会话”框来配置例外。在安全网关中,可以在安全 |反滥用 |IP 屏蔽。

- 启用 SSL – SSL(安全套接字层)是一种加密邮件客户端和服务器之间连接的方法。在 MDaemon 远程管理中,转到安全性 |安全设置 |SSL & TLS。点击 MDaemon,然后选中“启用 SSL、STARTTLS 和 STLS”框。另外,请确保您在下面的空白处具有有效的证书。

确保所有邮件客户端都通过 SSL 端口(587 – MSA、465 - SMTP、995 - POP 或 993 – IMAP)与邮件服务器通信。

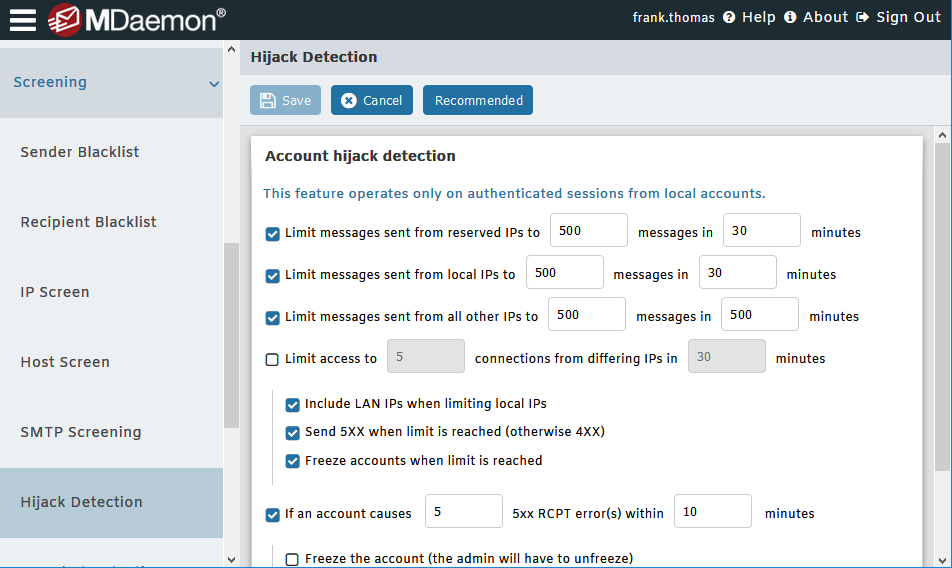

在邮件安全网关中,可以在设置/用户 |系统 |加密。 - 启用帐户劫持检测– 帐户劫持检测功能可用于限制帐户在给定时间段内可以发送的消息数。此功能仅适用于经过身份验证的会话,用于防止被盗用的帐户被用来发送大量垃圾邮件,并冒着将服务器列入黑名单的风险。在 MDaemon 远程管理中,此设置可以在安全性 |放映 |劫持检测。在邮件安全网关中,可以在安全 |反滥用 |帐户劫持检测。

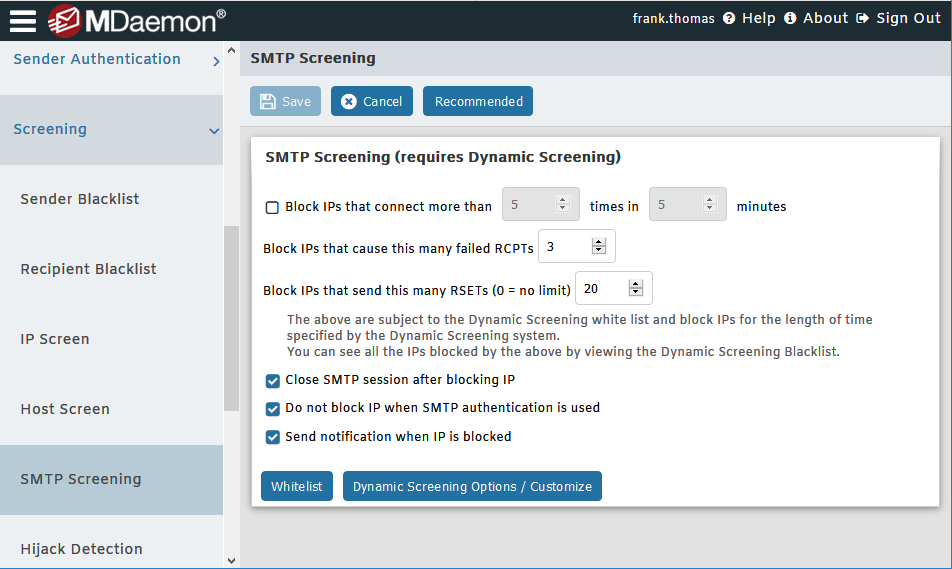

- 启用 SMTP 筛选 – 与帐户劫持检测类似,SMTP 屏蔽可用于根据来自这些 IP 的活动行为阻止来自 IP 地址的连接。例如,SMTP 屏蔽可用于阻止来自未通过指定次数的身份验证尝试的 IP 的连接,或来自在给定时间段内尝试连接指定次数的 IP 的连接。在 MDaemon 远程管理中,此功能可以在“安全性 |放映 |SMTP筛选。在邮件安全网关中,可以在安全 |反滥用 |动态筛选。

- 使用 DKIM 签署消息 – 域名密钥识别邮件 (DKIM) 有助于保护电子邮件用户免受电子邮件地址身份盗用和电子邮件内容篡改。它通过提供签名者身份的正面标识以及消息内容的加密“哈希”来实现这一点。使用DKIM可以创建私钥和公钥。公钥将发布到签名域的 DNS 记录,出站邮件使用私钥进行签名。然后,接收服务器可以从邮件的 DKIM 签名标头读取此密钥,然后将其与发送域的 DNS 记录中的公钥进行比较。在邮件安全网关中,这些设置位于“安全 |反欺骗 |DKIM 签名。

- 受信任的主机和受信任的 IP – 确保只有您信任的主机或 IP 列在受信任的主机和受信任的 IP 屏幕上。受信任主机和受信任 IP 不受各种安全设置的限制,因此,如果列出了您不完全信任的任何 IP 或主机,您的服务器可能容易受到中继和发送垃圾邮件的攻击。在 MDaemon 中,此功能位于“安全性 |安全设置。

- 阻止网络上的端口 25 出站 – 将防火墙配置为仅允许来自邮件服务器或垃圾邮件过滤器设备的端口 25 上的出站连接。不应允许网络上的其他计算机在端口 25 上发送出站数据。

- 将防火墙配置为记录网络上所有计算机在端口 25 上的所有出站活动,以帮助跟踪可能正在中继邮件的任何计算机。

- 使用静态 IP – 在邮件服务器上使用动态 IP 可能会出现各种问题。如果服务器失去互联网连接,然后使用不同的 IP 地址重新联机,您的 DNS 记录仍将指向旧的 IP 地址。如果另一台计算机获取您的旧IP地址,则可能会出现其他问题。例如,如果计算机在端口 25 上具有正确配置的 MTA,则您的邮件将被退回。如果计算机在端口 25 上具有开放中继 MTA,则您的邮件将由此计算机中继。如果机器在黑名单上,您的邮件将丢失。出于这些原因,我们建议在邮件服务器上使用静态 IP。

如果您遵循这些建议,您被列入黑名单的机会就会大大降低。这些做法将有助于确保您不会中继邮件,您的通信是加密的,用户已经过身份验证,并且垃圾邮件插件无法从您的网络发送邮件。